IT SECURITY (Mod.12 nuova

ECDL) a cura di T. Primerano

1.

CONCETTI DI SICUREZZA

1.1. MINACCE AI DATI

1.1.1.

Distinguere tra DATI e INFORMAZIONI

Dato

e informazione sono spesso

utilizzati come sinonimi, ma in realtà i due termini, dal punto di vista

informatico, possiedono un significato differente, infatti l’informazione è il risultato di una elaborazione dati. Pertanto il

dato è un elemento singolo dell’informazione, una informazione grezza o

elementare, è, solitamente, costituito da simboli che devono ancora essere elaborati,

mentre l’informazione è un elemento che deriva

dall’elaborazione di più dati e che

permette di venire a conoscenza di qualcosa in modo che sia comprensibile e significativa per l’utente.

1.1.2.

Comprendere il termine CRIMINE

INFORMATICO.

Un crimine informatico è un fenomeno

criminale che si caratterizza nell'abuso

della tecnologia informatica sia hardware che software (computer e

Internet). Alcuni crimini in particolare sono finalizzati allo sfruttamento

commerciale della rete e a porre a rischio i sistemi informativi di sicurezza

nazionale.

A livello

internazionale, molti governi ed agenzie non governative investono risorse

nello spionaggio, nella truffa e in altri crimini transnazionali che

coinvolgono interessi economici e politici. Esempi di crimine informatico sono

la frode informatica, il furto

d’identità o l’accesso non autorizzato ad aree riservate o sistemi

informatici protetti.

1.1.3.

Comprendere la differenza tra Hacking,

Cracking e Hacking etico.

L’origine

del termine hacker deriva dal verbo

inglese “to hack” ovvero rompere, fare a pezzi. In particolare il termine

hacker ha avuto origine al MIT (Massachusetts Institute of Technology) negli

anni ‘50 del secolo scorso gli hacker erano coloro che per curiosità e per

burlarsi delle regole del campus oppure anche solo per fare uno scherzo si

infiltravano nelle zone riservate del campus oppure facevano delle semplici

burle via telefono. Questo “divertimento creativo” fondò le basi per le future

mutazioni delle parole per indicare le azioni di “hacking”.

Bisogna

precisare che esistono diversi tipi di hacker, ogni hacker è potenzialmente

unico. Gli hacker sono coloro che perseguono

un obbiettivo che è comune a tutto il mondo hacker (e anche ai cracker), ovvero

la ricerca della conoscenza, tutta

quella che si possa ottenere con i propri mezzi leciti o meno. Solitamente un

hacker quando accede illecitamente

dentro un sistema informatico oltre

che per la sfida con se stesso lo fa per ottenere conoscenza, non tanto la

conoscenza contenuta dentro il sistema informatico attaccato, tanto per la

conoscenza che si acquisisce attaccandolo. Superare le sfida di vincere sistemi

di sicurezza e apprendere come vincere gli ostacoli è il sapere anelato

dall’hacker. E questo non vale solo per “bucare immensi sistemi di sicurezza”

ma vale anche per risolvere un enigma, per risolvere un problema. Il piacere

della “scoperta di come funziona”!

La

differenza principale tra un hacker

e un cracker è molto semplice, sono

entrambi degli “smanettoni” (o esperti informatici) e magari hanno le stesse conoscenze e competenze ma un hacker quando

“hackera” e rompe un sistema, di

solito, lascia la soluzione su come ripararlo e risolvere problemi di sicurezza.

Un hacker non diffonderà mai su Internet i dati riservati che ha trovato in un sistema

violato, come ad esempio i numeri di conto corrente o altri dati “sensibili”. All’hacker

interessa solo la sfida!

Mentre

l’obbiettivo dei cracker non è tanto

la sfida ma è semplice voglia di fare

danni e di trarne profitto.

Quindi se

vogliamo possiamo definire i cracker dei veri e propri pirati informatici mentre gli hacker sono dei semplici “burloni” in

cerca di conoscenza e di una sfida con se stessi per superarsi.

Un hacker etico o white hat (letteralmente

"cappello bianco") è un hacker che si oppone all'abuso dei sistemi

informatici. La sua attività è quella di

monitorare la sicurezza dei sistemi e delle reti informatiche al fine di

delineare il livello effettivo di rischio cui sono esposti i dati e proporre

eventuali azioni correttive per migliorare il grado di sicurezza.

1.1.4.

Riconoscere le minacce ai dati

provocate da forza maggiore quli fuoco, inondazione, guerra, terremoto.

I dati

possono essere minacciati non solo

da persone ma anche da eventi naturali

come incendi, terremoti, inondazioni, guerre e vandalismi. Pertanto è

necessario tenerne conto per prevenirne la perdita.

1.1.5.

Riconoscere

le minacce ai dati provocate da impiegati, fornitori di servizi e persone

esterne.

Sebbene la maggior parte delle minacce alla sicurezza provenga dall’esterno, un recente studio, mostra che le minacce interne in un’azienda, siano esse di natura accidentale o dolosa, sono più diffuse rispetto a quelle esterne.

La

principale ragione è da attribuirsi alla negligenza

tra gli impiegati e al problema degli impiegati “scontenti” che rappresentano il

maggior rischio per la sicurezza dei dati. Anche fornitori e manutentori sono

potenzialmente un rischio per la sicurezza dei dati potendo facilmente accedere

alla rete aziendale e alle risorse interne.

1.2.

VALORE DELLE INFORMAZIONI

1.2.1.

Comprendere

i motivi per proteggere le informazioni personali, quali evitare il furto di

identità o le frodi.

Dovrebbero

essere abbastanza evidenti i motivi per cui è opportuno proteggere le proprie informazioni personali: se qualcuno entra in

possesso di tali informazioni o dati riservati (come le credenziali di accesso

a servizi Internet) ne può fare un uso

illegale facendo ricadere la colpa su di noi; così se un malintenzionato

entra in possesso del numero di carta di credito o dei dati di accesso ad un

servizio bancario on line, li può usare a proprio vantaggio. Con il furto di

tali dati personali potrebbero anche sostituirsi a voi. Si chiama furto d’identità.

Il furto di

identità: detta anche impersonificazione,

è la frode che implica l'utilizzo

abusivo dell'identità e dei dati altrui per finalità che possono essere di

tipo personale (vendetta,

rivalsa...) o prettamente economiche

(ottenere un prestito o un finanziamento, ottenere un contratto telefonico,

affittare una casa ecc.)

1.2.2.

Comprendere

i motivi per proteggere informazioni commercialmente sensibili, quali

prevenzione di furti, di usi improprio di dati dei clienti o di informazioni

finanziarie.

Per

un’azienda che tratta dati di clienti

o informazioni di carattere

finanziario è essenziale proteggere queste informazioni in quanto se venissero

utilizzate illegalmente, la società che li deteneva ne sarebbe responsabile.

Costituiscono

"informazioni commercialmente

sensibili" i dati o informazione aventi rilevanza per finalità

commerciali, la cui divulgazione, secondo criteri discriminatori, è idonea ad

alterare la concorrenza e la competizione tra gli operatori.

1.2.3.

Identificare

le misure per prevenire accessi non autorizzati ai dati, quali cifratura,

password.

Per

proteggere i dati riservati, propri o altrui,

è essenziale utilizzare tecniche per mezzo delle quali, anche se

finissero nelle mani di malintenzionati, non potrebbero essere utilizzati. La

prima cosa da fare è proteggere con password

efficaci i dispositivi che

permettono l’accesso ai dati. La seconda è quella di cifrare attraverso un opportuno algoritmo crittografico, i dati

stessi.

1.2.4.

Comprendere le caratteristiche

fondamentali della sicurezza delle informazioni, quali confidenzialità,

integrità, disponibilità.

Per essere

sicure, le informazioni devono avere un alto grado di confidenzialità, cioè non

devono essere diffuse a chi non è autorizzato. Devono essere integre, cioè complete e senza

modifiche rispetto all’originale. Infine devono essere disponibili al momento

del bisogno: non avrebbe alcuna utilità curare la sicurezza dei dati e delle

informazioni se poi, quando servono, per qualche motivo non si riesce a

recuperarle nei tempi necessari.

1.2.5.

Identificare

i requisiti principali per la protezione, conservazione e controllo di

dati/privacy che si applicano in Italia.

Il Decreto

Legislativo n.5 del febbraio 2012 ha sostituita il precedente n.196/2003 a seguito dell’approvazione

da parte della Commissione Europea di un regolamento sulla protezione dei dati

personali.

1.2.6.

Comprendere

l’importanza di creare e attenersi a linee guida e politiche per l’uso delle

Tecnologie dell’Informazione e della Comunicazione (ICT).

A seguito

di queste premesse si comprende l’importanza di attenersi alle regole che

disciplinano l’utilizzo delle tecnologie informatiche e delle telecomunicazioni

per preservare i dati personali e/o, dati aziendali dal furto, dallo

smarrimenti e da un utilizzo non consentito.

1.3.

SICUREZZA PERSONALE

1.3.1.

Comprendere il termine “ingegneria

sociale” e le sue implicazioni, quali raccolta di informazioni, frodi e accesso

a sistemi informatici.

L’ingegneria

sociale (social engineering) è lo studio

del comportamento individuale di una persona al fine di carpire

informazioni utili.

Viene a

volte utilizzata al posto delle tecniche di hacking per accedere a informazioni

riservate aggirando sistemi di protezione hardware e software dei dati sempre

più sofisticati e difficilmente penetrabili.

Con l’evoluzione

del software, l’uomo ha migliorato i programmi a tal punto che essi presentano

pochi bug (errori che i programmatori

generalmente commettono quando creano un software). Per un cracker sarebbe impossibile attaccare un sistema informatico in cui

non riesce a trovare bug. Quando ciò

accade l'unico modo che il cracker ha per procurarsi le informazioni di cui

necessita è quello di attuare un attacco di ingegneria sociale.

Un

ingegnere sociale (social engineer) per definirsi tale deve saper fingere,

sapere ingannare gli altri, in una parola saper mentire.

Un social engineer è molto bravo a

nascondere la propria identità, fingendosi un'altra persona: in tal modo egli

riesce a ricavare informazioni che non potrebbe mai ottenere con la sua

identità reale. Nel caso sia un cracker,

può ricavare informazioni attinenti ad un sistema informatico. Il social engineering è quindi una tecnica

per ricavare informazioni molto usata dagli hacker esperti e dalle spie, e

dato che comporta (nell'ultima fase dell'attacco) il rapporto più diretto con

la vittima, questa tecnica è una delle più importanti per carpire informazioni.

In molti casi il cosiddetto ingegnere potrà riuscire a ricavare tutto ciò che

gli serve dalla vittima ignara.

1.3.2.

Identificare i metodi applicati

dall’ingegneria sociale, quali chiamate telefoniche, phishing, shoulder

surfing, al fine di carpire informazioni personali.

L’ingegneria sociale utilizza diversi mezzi per

carpire informazioni personali e riservate. Uno di questi sono le chiamate telefoniche che, attraverso la

scusa di sondaggi anonimi o premi vari, cercano di ottenere informazioni

personali.

Un

crescente numero di utenti, inoltre, sta fornendo un’elevata quantità di dati

in blog, siti chat, ecc.

Phishing - Questo termine identifica il furto via mail. Il malvivente invia un

messaggio di posta elettronicva dichiarando di essere un incaricato di una

banca o di una compagnia di carte di credito o di altre organizzazioni con cui

si possono avere rapporti, richiedendo informazioni personali. Generalmente

l’e-mail chiede di utilizzare un link per accedere ai dettagli del conto della

vittima presso il sito della compagnia, adducendo motivazioni di sicurezza per

riscuotere premi in denaro, beni tecnologici, ripristinare password scadute,

etc. Cliccando su quel link, tuttavia, l’ignaro malcapitato sarà condotto in un

sito web solo all’apparenza originale, in cui dovrà fornire informazioni

private. I criminali potranno poi utilizzare i dati lasciati in tale sito

fittizio per rubare denaro alle loro vittime.

Shoulder surfing (letteralmente "fare

surf alle spalle") designa quella semplice tecnica a metà tra

l'informatica e il social engineering finalizzata all'impadronirsi di codici di

accesso. Mentre la vittima digita la propria password (oppure il PIN o altri

codici), il malintenzionato lo osserva,

sia da vicino oppure anche da lontano (mediante lenti particolari o anche le

riprese di telecamere a circuito chiuso), e riesce così ad impossessarsi delle

sequenze. Spesso ciò avviene tramite l'utilizzo di terminali POS oppure in

luoghi molto frequentati, come ad esempio gli Internet point o simili.

1.3.3.

Comprendere

il termine furto di identità e le sue implicazioni personali, finanziarie,

lavorative, legali.

Il furto

d’identità consiste nell’ottenere

indebitamente le informazioni personali di un soggetto al fine di

sostituirsi in tutto o in parte al soggetto stesso e compiere azioni illecite

in suo nome o ottenere credito tramite

false credenziali attraverso l’accesso a un PC, a una rete locale, a Internet,

alla posta elettronica, a una social network, a un servizio di Internet

banking.

1.3.4.

Identificare

i metodi applicati per il furto di identità, quali acquisire informazioni a

partire da oggetti e informazioni scartate fingendosi qualcun altro o mediante

skimming.

Durante

l’arco della giornata corriamo il rischio di subire un furto d’identità molte

volte anche se non ce ne rendiamo conto.

Ecco alcuni

dei modi più comuni attraverso cui come i criminali recuperano le informazioni

necessarie per rubare la vostra identità:

Bin-raiding - Ogni giorno, dettagli che voi

ritenete non essere rilevanti, come vecchie bollette del gas, della luce o del

telefono, estratti conto e persino lettere personali e le buste in cui sono

contenute, forniscono, in realtà, informazioni preziose che possono essere

raccolte semplicemente rovistano nella vostra immondizia.

Cambiamento di indirizzo - I

truffatori possono ricevere un’ingente quantità di informazioni sul vostro

conto se a seguito di un trasferimento di residenza, ci si dimentica di

comunicare la variazione dell’indirizzo alle Poste Italiane, alla Banca e a

tutte le altre organizzazioni con cui si è in contatto.

Contatti indesiderati - Fate molta

attenzione a chi vi contatta: spesso i truffatori si dichiarano incaricati di

una banca e vi chiedono di aggiornare i vostri dati personali. Accade la stessa

cosa con coloro che si presentano come ricercatori di mercato e vi richiedono

informazioni personali.

Furto o smarrimento del portafoglio -

Generalmente i portafogli contengono bancomat, carte di redito e documenti di

identità come la patente di guida e le tessere di iscrizione a determinate

associazioni.

Skimming - Lo Skimming consiste generalmente

nella clonazione di una carta di credito attraverso l’apparecchiatura

elettronica utilizzata negli esercizi commerciali per pagare i beni acquistati.

I dati che vengono raccolti, vengono poi trasmessi a organizzazioni criminali.

Rubare l’identità di un deceduto - I malviventi più spietati svolgono le loro

attività criminali utilizzando l’identità di persone decedute, ottenendo

informazioni sulla loro età, data di nascita ed indirizzo attraverso necrologi

e pubblicazioni funebri.

Telefonino - mediante la ricezione di messaggi

(SMS, Email) che comunica la vincita di un telefonino di ultima generazione

seguendo un link che porta ad una azione di phishing finalizzata ad acquisire i

dati personali.

Tramite questionari- spesso ci vengono inviati

per posta, o li troviamo su internet. Se sono molto lunghi, il compilatore non si accorge che sta

fornendo ad estranei delle informazioni private.

Tramite noi stessi - a volte ci capita,

inconsciamente, di raccontare in pubblico fatti che ci riguardano

(nell’anticamera del dottore, al supermercato durante la fila alla cassa ecc…)

non sapendo che per un ascoltatore interessato

possiamo essere una miniera di dati.

1.4.

SICUREZZA DEI FILE

1.4.1.

Comprendere

l’effetto di attivare/disattivare le impostazioni di sicurezza delle macro.

In

informatica, il termine macro sta ad

indicare una procedura, ovvero un

insieme di comandi o istruzioni, a volte molto complesse, che possono

essere eseguite all’interno di un software di produttività (es. Word, Excel ecc..)

automaticamente o alla pressione di

una combinazione di tasti. Alcuni programmi hanno all'interno la capacità di

registrare ed eseguire macro. Le macro sono strumenti molto utili perché

automatizzano procedure lunghe e noiose.

Disattivare

l’esecuzione di macro non ne consente l’esecuzione e quindi impedisce di

avvalersi delle sue funzionalità, ma mette al sicuro il computer da possibile

codice maligno. In linea di massima la cosa migliorare da fare è attivare solo

le macro di provenienza sicura.

1.4.2.

Impostare una password per file,

quali documenti, file compressi, fogli di calcolo.

E’

possibile impostare una password per

proteggere un file da accessi indesiderati.

Microsoft Word, per esempio, include delle

funzioni per la protezione dei documenti che consentono di vietare la modifica

dei file o impedirne del tutto la visualizzazione mediante l’ausilio di una password.

Basta

aprire il documento da bloccare e cliccare prima sul pulsante File collocato in alto a sinistra e poi

sul pulsante Proteggi documento, seleziona

la voce Crittografa con password dal

menu per la protezione dei documenti, digita la password che vuoi usare per

bloccare il file nella finestra che si apre e fai click sul pulsante OK per

applicare la parola chiave al documento. Conferma infine la password,

digitandola nuovamente, e il gioco è fatto. Per sbloccare il documento protetto

da password e visualizzare il suo contenuto, sarà necessario digitare la parola chiave giusta immediatamente dopo

la sua apertura. In caso contrario, non sarà possibile accedere al documento.

Se si

spediscono file zippati (con WINZIP per esempio) che contengono dati riservati,

o quantomeno non si desidera che possano essere letti da persone non

autorizzate, vale la pena di proteggerli con una appropriata password, che dovrà essere declinata da

chi li riceve quando vuole aprirli.

Ecco come

procedere con Winzip.

Fare clic

sul pulsante New per creare un file

vuoto. Nel box che viene visualizzato procedere alla sua denominazione, quindi

premere Ok. Si accede così alla maschera per la dichiarazione dei file da

comprimere.

Premere il

pulsante Password e dichiarare quella

che si vuole utilizzare. La password deve essere confermata una seconda volta.

A questo

punto, selezionare i file da comprimere facendo clic sui loro nomi mentre si

tiene premuto contemporaneamente il tasto Ctrl.

Fare clic

su Add per rendere operativa la

compressione e la creazione del file compresso. Si noti che i nomi dei vari

elementi in cui questo si articola saranno seguiti da un segno più (+) per indicare

che sono protetti.

Spedito il

file, quando il destinatario procederà ad aprirli, verrà richiesto di declinare

la password, che ovviamente dovrà essergli stata comunicata in precedenza.

(Fonte: http://www.01net.it/itechstudio/articoli/0,1254,4s5007_ART_61129,00.html)

1.4.3.

Comprendere

i vantaggi e i limiti della cifratura.

Un file

protetto non può essere letto né modificato se non da chi conosce la password. Poiché si potrebbe correre il

rischio di dimenticarla è necessario conservarla in modo da poterla ritrovare

in caso di necessità. Inoltre, per garantire un buon margine di sicurezza, ecco

alcuni suggerimenti su come creare una ottima

password:

-

Crea una password lunga almeno 8 caratteri, alfanumerica e non riconducibile alla tua vita

personale. Per capirci, non scegliamo come password la nostra data di nascita o

il nome della nonna oppure del cane o della fidanzata;

-

Utilizza una combinazione di lettere, numeri e simboli (es. 79agG81@), utilizzando anche il maiuscolo e minuscolo;

-

Non lasciare note con le tue password in vari punti

sul computer o sulla scrivania. Le persone che ci passano accanto possono

facilmente rubare queste informazioni e utilizzarle per compromettere il tuo

account. Se decidi di salvare le tue password in un file sul computer, assegna

al file un nome particolare, che non consenta ad altri di riconoscerne il

contenuto.

2.

MALWARE

2.1.

DEFINIZIONE E FUNZIONE

2.1.1.

Comprendere il termine Malware.

Nella

sicurezza informatica il termine malware

indica genericamente un qualsiasi software creato con il solo scopo di causare danni più o meno gravi ad un

computer, ai dati degli utenti

del computer, o a un sistema informatico

su cui viene eseguito. Il termine deriva dalla contrazione delle parole inglesi

malicious e software e ha dunque il significato letterale di "programma maligno o malvagio"

in italiano è detto anche codice

maligno.

2.1.2.

Riconoscere diversi modi con cui il

malware si può nascondere, quali trojan, rootkit, e backdoor.

Si

distinguono molte categorie di malware, tra cui.

-

Trojan - (Trojan

horse ): software che oltre ad avere delle funzionalità "lecite",

utili per indurre l'utente ad utilizzarli, contengono istruzioni dannose che

vengono eseguite all'insaputa dell'utilizzatore. Non possiedono funzioni di

auto-replicazione, quindi per diffondersi devono essere consapevolmente inviati

alla vittima. Il nome deriva dal famoso cavallo di Troia.

-

Backdoor:

letteralmente "porta sul retro". Sono dei programmi che consentono un

accesso non autorizzato al sistema su cui sono in esecuzione. Tipicamente si

diffondono in abbinamento ad un trojan o ad un worm, oppure costituiscono una

forma di accesso lecita di emergenza ad un sistema, inserita per permettere ad

esempio il recupero di una password dimenticata.

-

Rootkit:

solitamente sono composti da un driver e a volte, da copie modificate di

programmi normalmente presenti nel sistema. I rootkit non sono dannosi in sé,

ma hanno la funzione di nascondere, sia all'utente che a programmi tipo

antivirus, la presenza di particolari file o impostazioni del sistema. Vengono

quindi utilizzati per mascherare spyware e trojan.

2.2.

TIPI

2.2.1.

Riconoscere

i tipi di malware infettivo e comprendere come funzionano, ad esempio, virus e

worm.

I Virus sono parti di codice che si

diffondono copiandosi all'interno di altri programmi, o in una particolare

sezione del disco fisso, in modo da essere eseguiti ogni volta che il file

infetto viene aperto. Si trasmettono da un computer a un altro tramite lo spostamento

di file infetti ad opera degli utenti.

I Worm non hanno bisogno di infettare

altri file per diffondersi perché modificano il sistema operativo della

macchina ospite in modo da essere eseguiti automaticamente e tentare di

replicarsi sfruttando per lo più Internet. Per indurre gli utenti ad eseguirli

utilizzano tecniche di ingegneria sociale, oppure sfruttano dei difetti (Bug)

di alcuni programmi per diffondersi automaticamente. Il loro scopo è rallentare

il sistema con operazioni inutili o dannose.

2.2.2.

Riconoscere i tipi di malware usati

per il furto dei dati, profitto/estorsione e comprendere come operano, ad

esempio, Adware, spyware, botte, keylogger e dialer.

Gli ADWARE sono software che presentano

all'utente messaggi pubblicitari durante l'uso, a fronte di un prezzo ridotto o

nullo. Possono causare danni quali rallentamenti del pc e rischi per la privacy

in quanto comunicano le abitudini di navigazione ad un server remoto.

Uno SPYWARE è un software che viene usato

per raccogliere informazioni dal sistema su cui è installato e per trasmetterle

ad un destinatario interessato. Le informazioni carpite possono andare dalle

abitudini di navigazione fino alle password e alle chiavi crittografiche di un

utente.

I KEYLOGGER sono dei programmi in grado

di registrare tutto ciò che un utente digita su una tastiera o che copia e

incolla rendendo così possibile il furto

di password o di dati che potrebbero interessare qualcun altro. La

differenza con gli Adware sta nel fatto che il computer non si accorge della

presenza del keylogger e il programma non causa rallentamento del pc, passando

così totalmente inosservato. Generalmente i keylogger vengono installati sul

computer dai trojan o dai worm, in altri casi invece il keylogger viene

installato sul computer da un'altra persona che può accedere al pc o attraverso

l'accesso remoto (che permette a una persona di controllare un altro pc dal suo

stesso pc attraverso un programma) oppure in prima persona, rubando così dati e

password dell'utente.

I DIALER sono programmi che modificano,

quando ci si connette ad Internet con la normale linea telefonica, il numero

telefonico predefinito con uno a tariffazione speciale allo scopo di trarne

illecito profitto all'insaputa dell'utente.

Una BOTNET è una rete formata da

dispositivi informatici collegati ad Internet e infettati da malware,

controllata da un'unica entità, il botmaster.

A causa di falle nella sicurezza o per mancanza di attenzione da parte

dell'utente e dell'amministratore di sistema, i dispositivi vengono infettati

da virus informatici o trojan i quali consentono ai loro creatori di controllare il sistema da remoto per

svolgere attività illecite.

2.3.

PROTEZIONE

2.3.1.

Comprendere come funziona il

software antivirus e quali limitazioni presenta.

Soprattutto

su dispositivi che utilizzano il sistema operativo Windows e necessario installare un software antivirus che

sia in grado di opporsi ai tentativi dei malware

di infettare il sistema.

In realtà nessun sistema operativo è immune dai

malware, ma Windows è il più

vulnerabile sia per motivi strutturali sia per il fatto che essendo il più

diffuso tra i sistemi operativi viene maggiormente preso di mira.

Un

antivirus ha due funzioni principali: la prima è quella di controllare tutti i

file e le cartelle del sistema in modo da individuare e rendere innocui

eventuali file portatori di infezioni virali.

La seconda

è quella di scansionare la memoria RAM in modo da impedire l’esecuzione del

codice virale che riconosce a seguito di un confronto con un archivio

contenente le “firme” dei malware conosciuti oppure con metodi di indagine

euristica, cioè basata sulla somiglianza di frammenti di codice virale con

quello analizzato. Un antivirus, comunque, una volta installato sul proprio

dispositivo, deve essere aggiornato frequentemente, in particolare l’archivio

delle “firme” in quanto nuovi malware vengono creati e diffusi in

continuazione. Va anche detto che un antivirus non ha mai una efficacia pari al

100% e, alcune volte, può anche segnalare un problema su file o programmi del

tutto innocui.

2.3.2.

Eseguire

scansioni di specifiche unità, cartelle, file usando un software antivirus e

pianificare scansioni.

Ogni

programma antivirus, oltre ad offrire la possibilità di eseguire in qualsiasi

momento un controllo delle unità disco presenti nel proprio sistema, offre la

possibilità di pianificare un

controllo automatico dell’hard-disk ed eventualmente di altre unità collegate

al computer.

2.3.3.

Comprendere

il termine quarantena e l’operazione di mettere in quarantena file infetti o

sospetti.

Quando un

software antivirus individua un file contenete un codice virale o anche solo

sospetto, chiede all’utente se intende metterlo in quarantena, vale a dire in un’apposita cartella creata

dall’antivirus. Tale file viene reso

innocuo o non eseguibile.

2.3.4.

Comprendere

l’importanza di scaricare e installare aggiornamenti di software, file di

definizione antivirus.

Come già

detto in precedenza è essenziale scaricare con assiduità gli aggiornamenti sia del software

antivirus sia delle definizioni di virus in modo che il programma sia in grado

di riconoscere e debellare il maggior numero possibile di infezioni virali.

Attualmente

tutti i software antivirus si aggiornano

automaticamente (chiaramente se connessi ad Internet) ma è bene controllare

che lo facciano con frequenza anche giornaliera.

3.

SICUREZZA IN RETE

3.1.

RETI

3.1.1.

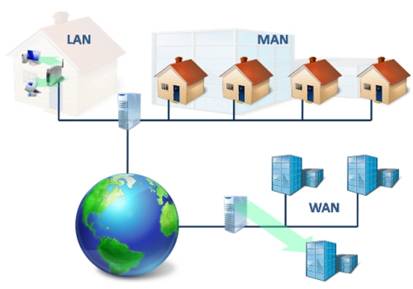

Comprendere

il termine rete e riconoscere i più comuni tipi di rete, quali LAN (rete

locale), WAN (rete geografica), VPN (rete privata virtuale).

Una rete di

computer è un sistema, o un particolare tipo di rete di telecomunicazioni, che

permette lo scambio e/o condivisione di dati informativi e risorse (hardware e/o software) tra diversi

calcolatori.

Una rete

può essere di tipo LAN (Local Area

Network) quando è limitata nello spazio, per esempio in un locale o in un edificio

o di tipo WAN quando ha una

estensione geografica (come Internet).

Se è una

rete estesa ad un’area cittadina prende il nome di MAN (Metropolitan Area Network).

Una VPN (Virtual Private network) è un

sistema per avere una rete privata virtuale

che però utilizza una rete pubblica per funzionare. Normalmente una rete VPN

viene implementata per poter collegare in modo sicuro più computer lontani tra

di loro per mezzo di Internet. Un apposito software si occupa di creare un

tunnel sicuro attraverso la criptazione dei dati e l’autenticazione della

comunicazione.

3.1.2.

Comprendere

il ruolo dell’Amministratore di rete nella gestione delle operazioni di

autenticazione, autorizzazione e assegnazione degli account all’interno della

rete.

Una rete

viene gestita da un amministratore

che si occupa di renderla sicura ed efficiente attraverso l’attuazione di

politiche di accesso alle risorse (file, cartelle, stampanti, accesso ad

internet, ecc..). Per definire tali politiche è necessario che gli utenti che

fanno parte della rete dispongano di un account

attraverso il quale vengano autenticati con il proprio nome utente e password.

3.1.3.

Comprendere

la funzione e limiti di un firewall.

Un firewall è un dispositivo di rete hardware

o software

di ingresso-uscita bidirezionale che, opportunamente configurato o settato e

agendo in maniera centralizzata, filtra

tutti i pacchetti di dati entranti ed uscenti, da e verso una rete o un

computer, secondo regole prestabilite che contribuiscono alla sicurezza della

stessa. Ha lo scopo di evitare

intrusioni e accessi non autorizzati.

Per

funzionare bene il firewall deve essere programmato in modo efficace dato che

si limita a seguire le regole impostate.

3.2.

CONNESSIONI DI RETE

3.2.1.

Riconoscere le possibilità di

connessionead una rete mediante cavo o wireless.

Una rete

può connettere dispositivi informatici utilizzando mezzi diversi, I più comuni

cono il cavo (di rame o in fibra

ottica) e le onde radio ossia wi-fi

(o rete wireless).

I vantaggi

di una rete cablata sono la maggiore sicurezza dovuta al fatto che è necessario

connettere fisicamente il dispositivo alla rete e quindi in modo visibile, e la

velocità di trasmissione dei dati, anche se la continua evoluzione tecnologica

rende oggi le reti wifi capaci di

raggiungere elevate velocità di trasmissione dati.

I vantaggi

di una rete senza fili sono l’economicità , dovuta al fatto di non avere la

necessità di posare i cavi, la praticità di utilizzo di dispositivi mobili come

notebook, tablet e smartphone e la possibilità di essere implementata anche dove,

per motivi tecnici, non è possibile far arrivare il cavo.

3.2.2.

Comprendere

che la connessione ad una rete ha implicazioni di sicurezza, quali malware,

accessi non autorizzati ai dati, mantenimento della privacy.

Un computer

trae grandi vantaggi dalla connessione ad una rete, ma dalla stessa rete

possono arrivare anche minacce.

Attraverso

la rete locale o Internet è possibile che il computer venga infettato da virus

o altro malware che spesso viene scaricato da Internet attraverso la posta

elettronica o pagine web.

Attraverso

la rete sono possibili accessi non

autorizzati ai dispositivi connessi dovuti a falle di sicurezza o infezioni

virali.

La rete può

mettere a rischio anche la privacy degli utenti connessi in quanto i dati

personali, se non adeguatamente protetti

3.3.

SICUREZZA SU RETI WIRELESS

3.3.1.

Riconoscere l’importanza di

richiedere una password per proteggere gli accessi a reti wireless.

Le reti wireless stanno diventando sempre

più popolari, ma introducono rischi supplementari di sicurezza. Se avete una

rete wireless, assicuratevi di prendere le precauzioni idonee per proteggere le

vostre informazioni.

Come lavorano le reti wireless?

Come

suggerisce il nome, le reti wireless,

denominate Wi-Fi, permettono il collegamento ad Internet senza bisogno di cavi.

Se la vostra casa, ufficio, aeroporto, o hotel ha un collegamento wireless, potete accedere alla rete

dovunque voi siate all'interno di quella zona

wireless.

Le reti

wireless si appoggiano su onde radio anziché su cavi per collegare i computer

ad Internet. Un trasmettitore, conosciuto come punto di accesso wireless o Gateway, è collegato ad una connessione

Internet.

Ciò

fornisce un hotspot che trasmette la

connettività su onde radio. Poiché le reti wireless non richiedono un cavo fra

un computer ed il collegamento a Internet, è possibile per dei malintenzionati

all'interno dell’area wireless intromettersi nelle comunicazioni e dirottare o

intercettare una connessione anche protetta. Chiunque quindi potrebbe connettersi

all’insaputa dell’amministratore di rete se la rete senza fili non fosse

protetta da password che permette

l’accesso solo a chi ne è in possesso.

3.3.2.

Riconoscere diversi tipi di

sicurezza per reti wireless, quali WEP (Wired Equivalent Privacy), WPA (Wi-Fi

Protected Access), MAC (Media Access Control).

Per

migliorare la sicurezza delle reti wireless nel corso degli anni sono stati

elaborati degli algoritmi di crittazione dei dati trasmessi nelle reti senza

fili.

Il WEP Wired Equivalent Privacy (WEP,

dall'inglese privacy equivalente alla rete cablata) è parte dello standard IEEE

802.11 (ratificato nel 1999) e in particolare è quella parte dello standard che

specifica il protocollo utilizzato per

rendere sicure le trasmissioni radio delle reti Wi-Fi.

WEP è stato

progettato per fornire una sicurezza comparabile a quelle delle normali reti

LAN cablate. Seri difetti sono stati scoperti nella particolare implementazione

dell'algoritmo crittografico utilizzato per rendere sicure le comunicazioni.

Questo ha reso necessario una revisione del WEP che adesso viene considerato un

sottoinsieme del più sicuro standard Wi-Fi

Protected Access (WPA) rilasciato nel 2003 e facente parte dell'IEEE

802.11i (conosciuto come WPA2)

definito nel giugno del 2004.

Il MAC (o MAC address, dove MAC sta per Media

Access Control), consiste nell’ indirizzo fisico, della scheda di rete

ethernet o wireless ed è univoco per cui individua in modo inequivocabile un

dispositivo tra tutti gli altri.

Questo

metodo in realtà non è molto sicuro in quanto esistono dei software in grado di

modificare il MAC address della

scheda di rete di un dispositivo. Come si può intuire nessun metodo rende

sicura al 100% una rete senza fili, tuttavia utilizzando più metodi in

combinazione si ottiene un buon livello di sicurezza.

3.3.3.

Essere

consapevoli che usando una rete wireless non protetta si rischia che i propri

dati vengano intercettati da “spie digitali”.

Se una rete

senza fili non è protetta con un o più metodi sopraelencati, è molto facile che

qualche malintenzionato possa accedervi e quindi abbia la possibilità di

intercettare i dati presenti sui dispositivi connessi o anche solo in transito.

3.3.4.

Connettersi

ad una rete wireless protetta/non protetta.

Per

connettere un dispositivo ad una rete wifi prima di tutto bisogna accertarsi

che sia dotato di scheda di rete wifi. In tal caso il sistema operativo sarà

fornito di un programma di connessione che, generalmente, avvisa l’utente della

disponibilità di rete o reti senza fili.

3.4. CONTROLLO DI ACCESSO

3.4.1.

Comprendere

lo scopo di un account di rete e come accedere alla rete usando un nome utente

ed una password.

Per motivi

di sicurezza è opportuno che ciascun utente di una rete sia in possesso di credenziali personali (nome

utente e password) in modo che solo utenti autorizzati possano accedere

alla rete (LOGIN)

Il

Login (spesso anche detto procedura di

autenticazione) è un termine utilizzato per indicare la procedura di accesso ad un sistema informatico o ad

un'applicazione informatica. È uno dei fondamenti della sicurezza informatica e

della riservatezza nelle applicazioni informatiche. Il login si differenzia

concettualmente dalla registrazione, o

signup, che è la fase preliminare. È inoltre concettualmente opposto al logout (uscita dall’area risercata).

Esistono

diversi tipi di rete che possono essere raggruppati in due gruppi: le reti

paritetiche e le reti client/server.

In una rete

paritetica (Peer To Peer ossia punto/punto) tutte le postazioni possono essere

considerate client e server, in

pratica tutti i computer svolgono funzioni simili, sono “alla pari”.

Un sistema client-server (letteralmente

cliente-serviente) indica un’architettura di rete nella quale un computer client si connette ad un server per la fruizione di servizi,

quale ad esempio la condivisione di una stampante o di una cartella di file.

La presenza

di un server permette ad un certo numero di client di condividerne le risorse, lasciando che sia il server a gestire gli

accessi alle risorse per evitare conflitti di utilizzazione. Le reti locali

aziendali (LAN), la rete Internet, i sistemi informatici e i sistemi operativi

sono organizzati sotto forma di una tipica architettura client-server per la

fruizione dei rispettivi servizi.

L’accesso

alla rete avviene inserendo, in fase di avvio del computer, il proprio nome

utente e la password.

3.4.2.

Riconoscere

buone politiche per la password, quali evitare di condividere le password,

modificarle con regolarità, sceglierle di lunghezza adeguata e contenenti un

numero accettabile di lettere, numeri e caratteri speciali.

In

precedenza abbiamo detto che le password garantiscono la privacy dei proprio

dati e anche la sicurezza delle reti. Questo è vero solo se le password

corrispondono, come detto in precedenza, a determinati criteri di robustezza.

La password

va tenuta segreta e cambiata con regolarità per evitare che qualcuno possa

venirne a conoscenza utilizzando le tecniche accennate in precedenza (shoulder

surfing, malware, ingegneria sociale).

E’ anche

importante usare diverse password per diversi account perché se venisse

individuata, potrebbe essere utilizzata per tutti i servizi.

3.4.3.

Identificare le comuni tecniche di

sicurezza biometriche per il controllo degli accessi, quali impronte digitali,

scansione dell’occhio.

In alcuni

casi al posto delle password, per accedere ad un computer, vengono utilizzati

dei sistemi che si basano su tecniche

biometriche.

Cioè su tecniche

basate su caratteristiche uniche di individui umani, come le impronte digitali,

l’iride dell’occhio, i tratti del viso,

o anche la voce . La tecnica biometrica più utilizzata è senz’altro la

scansione delle impronte digitali,

infatti, molti notebook in commercio ne sono provvisti.

4.

USO SICURO DEL WEB

4.1.

NAVIGAZIONE IN RETE

4.1.1.

Essere

consapevoli che alcune attività in rete (acquisti, transazioni finanziarie)

dovrebbero essere eseguite solo su pagine web sicure.

Da quanto

detto finora dovrebbe essere chiaro che i computer connessi ad una rete,

Internet in particolare, non sono sicuri e quindi è necessario prendere dei

provvedimenti quando si utilizzano.

4.1.2.

Identificare un sito web sicuro, ad

esempio associato ad https, simbolo

del lucchetto.

Quando si

utilizza il web per trasferimenti di denaro occorre fare particolare

attenzione. I browser (che servono per “navigare” in Internet) utilizzano il

protocollo di comunicazione http che

non è sicuro in quanto trasmette i dati senza cifratura. Esiste però il

protocollo https (Hyper Text Transfer Protocol Secure) che trasmette i dati solo

dopo averli cifrati (crittografia).

E’

essenziale quindi, controllare, quando si effettuano operazioni di questo tipo

(acquisti online, operazioni sul conto corrente ecc..), controllare che il browser utilizzi il protocollo https e che sia visibile l’icona di lucchetto chiuso di fianco al nome oppure nell'angolo in

basso a destra della finestra.

4.1.3.

Essere consapevoli del pharming.

Si

definisce pharming una tecnica di

cracking, utilizzata per ottenere l'accesso ad informazioni personali e

riservate, con varie finalità. Grazie a questa tecnica, l'utente è ingannato e

portato a rivelare inconsapevolmente a

sconosciuti i propri dati sensibili, come numero di conto corrente, nome

utente, password, numero di carta di credito etc.

L'obiettivo

finale del pharming è il medesimo del

phishing, ovvero indirizzare una vittima verso un server web "clone"

appositamente attrezzato per carpire i dati personali della vittima.

Se il sito

a cui ci si collega è un sito sicuro, prima dell'accesso verrà mostrato un certificato digitale emesso da una

autorità di certificazione conosciuta, che riporterà i dati esatti del sito.

Questo certificato andrebbe quantomeno letto e non frettolosamente accettato.

In alcuni casi il sito sicuro non appare come tale solo perché la banca

utilizza una tecnica di incapsulamento delle pagine a frames che non mostra il lucchetto nell'apposita casellina del browser né l'indirizzo in modalità

https.

4.1.4.

Comprendere il termine “certificato

digitale”. Convalidare un certificato digitale.

Il certificato digitale è un documento

elettronico che attesta la veridicità di chi pubblica la pagina web sicura o di

chi invia un messaggio di posta elettronica.

Più

semplicemente I certificati digitali sono dei file, con una validità temporale

limitata, usati per garantire l'identità di un soggetto, sia esso un server o

una persona e vengono rilasciati dalle cosiddette autorità di certificazione.

Una

Autorità di Certificazione (Certification Authority, solitamente abbreviato con

C.A.) rilascia i certificati a chi ne fa richiesta dopo averne attestato

l'identità.

Svolge il

ruolo di garante dell'identità di chi usa il certificato da lei rilasciato,

così come le autorità di pubblica sicurezza (prefettura, comune, ecc… che

emettono documenti di identificazione quali il passaporto o la carta

d'identità.

Chiunque

può verificare la validità di un certificato, in quanto le C.A. devono

mantenere un pubblico registro dei certificati emessi e una Lista dei

Certificati Revocati (Certification Revocation List) disponibile per la

verifica per via telematica da parte di tutti gli utenti.

4.1.5.

Comprendere il termine “one-time

password”

Una One-Time Password (password usata una sola

volta) è una password che è valida solo per una singola sessione di accesso

o una transazione. La OTP evita una serie di carenze associate all'uso della

tradizionale password (statica). Il più importante problema che viene risolto

da OTP è che, al contrario della password statica, esso non è vulnerabile agli

attacchi con replica. Ciò significa che, se un potenziale intruso riesce ad

intercettare una OTP che è stata già utilizzata per accedere a un servizio o

eseguire una transazione, non sarà in grado di riutilizzarla, in quanto non

sarà più valida. D'altra parte, una OTP non può essere memorizzata da una

persona. Essa richiede quindi una tecnologia supplementare per poter essere

utilizzata ossia di un dispositivo “generatore di password” che viene fornito

all’utente da un gestore quale, per esempio, una Banca per la gestione del

proprio conto corrente.

4.1.6.

Selezionare

impostazioni adeguate per attivare/disattivare il completamento automatico, il

salvataggio automatico quando si compila un modulo.

Soprattutto

quando il computer è utilizzato o accessibile a più persone conviene

disabilitare le opzioni di completamento

e di salvataggio automatico nei browser per evitare la diffusione dei

propri dati personali.

In Firefox,

per esempio, troviamo nelle schede “Privacy” e “Sicurezza”, raggiungibili dal

menu “Strumenti – Opzioni”, tutte le impostazioni da modificare in base alle

nostre esigenze di sicurezza compreso la navigazione anonima e la gestione

delle password.

4.1.7.

Comprendere il termine “cookie”.

Un cookie

(letteralmente biscottino) è una stringa di testo contenente informazioni

personali che viene inviata da un web-server e memorizzata dal nostro browser.

Contiene, per esempio, i dati relativi agli acquisti effettuati in un negozio

on line, il cosiddetto carrello della spesa. Quando si accede nuovamente allo

stesso sito web, il cookie viene inviato dal browser al server per

automatizzare la ricostruzione dei propri dati. Si tratta quindi, normalmente,

di uno strumento utile quando viene utilizzato in modo lecito. Quando il sito

Web è attendibile, i cookie possono effettivamente contribuire a migliorare

l'esplorazione consentendo al sito di raccogliere informazioni utili sulle

preferenze dell'utente o evitando all'utente di eseguire l'accesso ogni volta

che si visita il sito. Alcuni cookie tuttavia, ad esempio quelli salvati da banner

pubblicitari, possono costituire un rischio per la privacy in quanto tengono

traccia dei siti visitati, in questo modo, tracciando il comportamento

dell’utente, l’utilizzo diventa illecito

perché assimilabile ad uno spyware.

4.1.8.

Selezionare impostazioni adeguate

per consentire, bloccare i cookie.

Tutti i

browser prevedono Opzioni di

configurazione per la disattivazione

dei cookie. In Firefox, per esempio, selezionare la scheda “Privacy” raggiungibile

dal menu “Strumenti – Opzioni” e disattivare la funzione.

Non

necessariamente però bisogna bloccare i cookie. Il blocco di tutti i cookie può

effettivamente contribuire a proteggere la privacy, ma limitare le funzionalità

disponibili in alcuni siti Web. È pertanto consigliabile scegliere i siti Web

per i quali consentire i cookie. È quindi possibile bloccare inizialmente tutti

i cookie e quindi consentire quelli necessari per i siti considerati

attendibili.

4.1.9.

Eliminare dati privati da un browser, quali

cronologia di navigazione, file temporanei di Internet, password, cookie, dati

di completamento automatico.

Bisogna

sempre entrare nella sezione del browser

utilizzato per configurarlo in modo tale da garantire la propria sicurezza.

4.1.10.

Comprendere lo scopo, la funzione e

i tipi di software per il controllo del contenuto, quali software per il

filtraggio di Internet, software di controllo genitori.

Esistono

dei software che filtrano l’accesso ad internet da parte degli utenti. Questi

software sono spesso utilizzati a livello aziendale per evitare che i

dipendenti perdano tempo e utilizzano la banda condivisa per motivi non utili

al lavoro e, a volte, anche illeciti (come il download di materiale protetto da

diritto d’autore) e funzionano impedendo lo scaricamento di determinati tipi di

file (audio, video, eseguibili), l’accesso a social network come Twitter e

Facebook e l’utilizzo di porte usate da determinati programmi per il file

sharing.

I software

di controllo genitori (parental control) svolgono funzioni di filtraggio dei

contenuti per proteggere i minorenni quando i genitori sono assenti.

4.2.

RETI SOCIALI

4.2.1.

Comprendere l’importanza di non

divulgare informazioni riservate su siti di reti sociali.

Le reti

sociali (Social network) sono strumenti di comunicazione e gestione delle

conoscenze molto diffusi al giorno d’oggi sia tra i giovani che tra gli adulti.

A volte questi strumenti però vengono utilizzati in modo poco attento e

inappropriato, dimenticando che tutto ciò che viene pubblicato su di essi

diventa di pubblico dominio e di fatto se ne perde il controllo.

Per questo

motivo è importante non utilizzare questi strumenti per comunicare dati

riservati come credenziali di accesso a servizi e sistemi informatici, PIN e

qualsiasi altro dato riservato. Anche la pubblicazione di immagini private

dovrebbe essere considerato con attenzione prima di renderle pubbliche, così

come la divulgazioni di idee e tendenze di carattere politico religioso e sessuale. Infatti tali

informazioni potrebbero essere utilizzate da malintenzionati per attuare dei

furti, o delineare un preciso profilo dell’utente con grave lesione della

privacy.

4.2.2.

Essere consapevoli della necessità

di applicare impostazioni adeguate per la privacy del proprio account su rete

sociale.

Utilizzando

le reti sociali (come Facebook, per esempio) è possibile impostare la privacy

del proprio profilo. E’ importante sapere che esiste questa possibilità

evitando di lasciare pubblico il proprio profilo. La cosa migliore è rendere

accessibile il contenuto del proprio profilo solo a persone che si conoscono e

frequentano nella vita reale.

4.2.3.

Comprendere i rischi potenziali

durante l’uso di siti di reti sociali, quali cyber bullismo, adescamento,

informazioni fuorvianti/pericolose, false identità, link o messaggi

fraudolenti.

Chi

utilizza i social network, infatti, può essere vittima di diversi tipi di

attacco:

-

Il

cyberbullismo è il termine che indica un tipo di attacco continuo, ripetuto e sistematico, attuato mediante Internet,

verso un individuo.

-

L’adescamento consiste

nel tentativo di acquisire confidenza da parte di una persona malintenzionata o

di un pedofilo, di avvicinare un bambino o un adolescente per scopi sessuali,

conquistandone la fiducia attraverso l’utilizzo della rete Internet, in particolare

tramite chat, blog, forum e social networks.

Il reato di

adescamento di minorenni, recentemente introdotto nel nostro codice penale, si

riferisce al compimento di qualsiasi atto volto a carpire la fiducia di un

minore di età inferiore a sedici anni per scopi sessuali, attraverso artifici,

lusinghe o minacce posti in essere anche mediante Internet o altre reti o mezzi

di comunicazione.

-

Informazioni

fuorvianti o pericolose possono essere pubblicate spesso allo scopo di cyber

bullismo.

-

Le false

identità dette anche FAKE, consistono nel creare falsi profili su un

social network usati spesso per tentativi di adescamento e ancora per

cyberbullismo.

-

I link o

messaggi fraudolenti detti anche Phishing hanno lo scopo di carpire

informazioni basandosi sull’ingegneria sociale.

5.

COMUNICAZIONI

5.1.

POSTA ELETTRONICA

5.1.1.

Comprendere lo scopo di

cifrare/decifrare un messaggio di posta elettronica

La posta

elettronica è un mezzo di comunicazione non sicuro in quanto i messaggi vengo

inviati senza nessuna codifica. L’invio di un messaggio può essere paragonato

all’invio di una tradizionale cartolina postale.

Per rendere

sicuro l’invio di un messaggio occorre, pertanto, cifrarlo in modo che possa

essere letto solo dal legittimo destinatario in possesso della chiave di

codifica. Cifrare un messaggio equivale ad inserirlo in una busta e chiuderla

prima di inviarlo.

La posta

elettronica è uno dei servizi più consolidati ed usati nelle reti, ma al

contrario di quanto si possa pensare, essa presenta molti aspetti critici nel

capitolo sicurezza. Una e-mail, nella sua breve vita, incontra una grande

quantità di buchi; innanzitutto nei protocolli di trasmissione e di ricezione e

poi nel suo passaggio per diversi server.

Nel

protocollo SMTP (il protocollo standard per la trasmissione via internet di

e-mail), la cosa curiosa, e sicuramente per molti inaspettata, è che le

specifiche originali non prevedono nessuna forma di autenticazione.

Ancora oggi

la maggior parte dei server SMTP funziona in questo modo e ciò significa che

chiunque può utilizzarli per spedire messaggi. I dati relativi al mittente

(nome, cognome, indirizzo e-mail ecc.) sono inseriti, a cura del mittente

stesso, nel proprio programma di posta e quindi possono tranquillamente essere

falsi.

Per fortuna

nelle e-mail sono presenti tutta una serie di indicazioni aggiunte dai vari

server attraversati dal messaggio. Analizzandole è possibile almeno capire da

quale server proviene la missiva e quale indirizzo IP aveva l'utente che ha

effettuato la spedizione.

Inoltre,

visto che la posta viaggia in chiaro, chiunque abbia accesso completo ai

computer attraversati dal messaggio può leggere il contenuto dei pacchetti dati

e riassemblarli in modo opportuno, per accedere al contenuto delle e-mail.

Nei

protocolli POP3 e IMAP (protocolli per scaricare i messaggi dal server di posta),

che, al contrario di SMTP, prevedono una forma di autenticazione, la

comunicazione avviene in chiaro, per cui i pacchetti che il server ci spedisce

possono essere intercettati su uno qualsiasi dei computer attraversati

La posta elettronica certificata (PEC) è

un tipo particolare di posta elettronica, disciplinata dalla legge italiana,

che permette di dare a un messaggio di posta elettronica lo stesso valore

legale di una raccomandata con avviso di

ricevimento tradizionale garantendo così il non ripudio. Anche il contenuto

può essere certificato e firmato elettronicamente oppure criptato garantendo

quindi anche autenticazione, integrità dei dati e confidenzialità.

5.1.2.

Comprendere il termine “firma

digitale”.

La firma

digitale è il risultato di una procedura informatica – detta validazione – che garantisce l’autenticità e l’integrità di documenti informatici.

- La firma

digitale possiede le seguenti caratteristiche:

§

autenticità: la firma digitale garantisce

l’identità del sottoscrittore;

§

integrità: la firma digitale assicura che il

documento non sia stato modificato dopo la sottoscrizione;

§

non ripudio: la firma digitale attribuisce

piena validità legale al documento, pertanto il documento non può essere

ripudiato dal sottoscrittore.

5.1.3.

Creare e aggiungere una firma

digitale.

Per apporre

una firma digitale bisogna prima di tutto possederne una.

Le firme

digitali vengono rilasciate da Aziende o Enti che garantiscono la vera identità del proprietario della

firma e utilizzano dispositivi che garantiscano la generazione sicura della

firma (come chiavette USB).

Una volta

in possesso del dispositivo si può utilizzare il software predisposto dal

fornitore o quello delle applicazioni

utilizzate.

In Word, per esempio, nel menu principale

c’è la voce “Prepara” – “Aggiungi firma digitale” per poter firmare

digitalmente un documento.

5.1.4.

Essere

consapevoli della possibilità di ricevere messaggi fraudolenti e non richiesti.

A volte,

purtroppo, la posta elettronica viene utilizzata anche in modo non corretto con lo scopo di trarne

vantaggio economico o per carpire informazioni personali.

Un esempio

è la cosiddetta SPAM ossia l’invio

indiscriminato di messaggi pubblicitari indesiderati (generalmente commerciali)

che hanno lo scopo di indurre i destinatari ad acquistare qualcosa.

Un altro

esempio scorretto è il PHISHING, un

tipo di truffa attraverso la quale un aggressore cerca di ingannare la vittima

convincendola a fornire informazioni personali sensibili.

In tutti i

casi è opportuno non rispondere a messaggi di questo tipo anzi, la cosa

migliore da fare, è di non aprirli ma cancellarli

immediatamente, anche perché sono facilmente riconoscibili.

5.1.5.

Comprendere

il termine PHISHING. Identificare le più comuni caratteristiche del phishing

quali uso del nome di aziende e persone autentiche, collegamenti a falsi siti

web.

Il processo

standard delle metodologie di attacco di phishing può riassumersi nelle

seguenti fasi:

§

l'utente

malintenzionato (phisher) spedisce al malcapitato e ignaro utente un messaggio

email che simula, nella grafica e nel contenuto, quello di una istituzione nota

al destinatario (per esempio la sua banca, il suo provider web, un sito di aste

online a cui è iscritto);

§

l'e-mail

contiene quasi sempre avvisi di particolari situazioni o problemi verificatesi

con il proprio conto corrente/account (ad esempio un addebito enorme, la

scadenza dell'account, ecc.) oppure un'offerta di denaro;

§

l'e-mail

invita il destinatario a seguire un link presente nel messaggio per evitare

l'addebito e/o per regolarizzare la sua posizione con l'ente o la società di

cui il messaggio simula la grafica e l'impostazione (Fake login);

§

il link

fornito, tuttavia, non porta in realtà al sito web ufficiale, ma a una copia

fittizia apparentemente simile al sito ufficiale, situata su un server

controllato dal phisher, allo scopo di richiedere e ottenere dal destinatario

dati personali particolari, normalmente con la scusa di una conferma o la

necessità di effettuare una autenticazione al sistema; queste informazioni

vengono memorizzate dal server gestito dal phisher e quindi finiscono nelle

mani del malintenzionato;

§

il phisher

utilizza questi dati per acquistare beni, trasferire somme di denaro o anche

solo come "ponte" per ulteriori attacchi.

In ogni

caso è sufficiente ricordare che nessuna persona seria, banca o azienda

chiederebbe di confermare via mail le proprie credenziali, anche perché è noto

che la posta elettronica non è un mezzo di comunicazione sicuro.

5.1.6.

Essere consapevoli del rischio di

infettare computer con malware attraverso l’apertura di un allegato contenente

una macro o un file eseguibile.

I messaggi

di posta elettronica possono sempre contenere un allegato infetto che può

danneggiare il computer, pertanto occorre fare molta attenzione prima di

decidere di aprirlo. Anche in questi casi è necessario l’utilizzo di un buon

antivirus aggiornato.

5.2. MESSAGGISTICA ISTANTANEA

5.2.1.

Comprendere il termine

messaggistica istantanea (IM) e i suoi usi.

La

messaggistica istantanea (Instant Messaging) è una categoria di sistemi di comunicazione

in tempo reale, consiste nello scambio immediato di messaggi di testo tra due

persone. Viene molto usata tra i giovani ma anche tra colleghi per la

comunicazione testuale e lo scambio di file. Alcuni software di messaggistica

istantanea danno anche la possibilità di chiamate audio/video.

5.2.2.

Comprendere

le vulnerabilità di sicurezza della messaggistica istantanea, quali malware,

accesso da backdoor, accesso a file.

Come la

posta elettronica anche la messaggistica istantanea comporta il rischio di

ricevere sul proprio computer del malware che può comprometterne la sicurezza.

Inoltre come tutti i software, anche quelli di messaggistica istantanea possono avere delle vulnerabilità e

rendere possibile l’accesso al dispositivo a persone non autorizzate.

5.2.3.

Riconoscere

metodi per assicurare la confidenzialità durante l’uso della messaggistica

istantanea, quali cifratura, non divulgazione di informazioni importanti,

limitazione di condivisione file.

Come per le

mail e i social network, per ridurre i rischi di infezione e di perdita di dati

è opportuno ricorrere a metodi di cifratura delle comunicazioni, ma anche stare

attenti a non divulgare informazioni personali e file a persone non affidabili.

Prestare attenzione anche a file allegati così come per le mail.

6.

GESTIONE SICURA DEI DATI

6.1.

MESSA IN SICUREZZA E SALVATAGGIO DEI

DATI

6.1.1.

Riconoscere modi per garantire la

sicurezza fisica dei dispositivi, quali registrare la collocazione e i dettagli

degli apparati, usare cavi di sicurezza, controllare gli accessi.

E’

necessario che i dispositivi siano messi in sicurezza per evitare

principalmente il furto, in particolare furto di portatili (notebook). Un

metodo adatto per quest’ultimi sono i cavi di sicurezza. Il Kensington Security Slot (chiamato in

gergo semplicemente Kensington) è un piccolo foro presente in quasi tutti i

computer portatili recenti, ideato per assicurali al tavolo ed evitarne il

furto.

Infine è

utili controllare gli accessi ai locali

nei quali i dispositivi sono collocati in modo da poter più facilmente risalire

all’autore di eventuali furti.

6.1.2.

Riconoscere l’importanza di avere

una procedura di copie di sicurezza per ovviare alla perdita di dati, di

informazioni finanziarie, di segnalibri/cronologia web.

Oltre al

furto, è ovvio che un qualsiasi dispositivo può rompersi o può subire dei

danni, a volte irreparabili. Per questo motivo è importantissimo avere sempre

delle copie di sicurezza (backup) dei propri dati (documenti,

immagini, video ecc..) compreso eventuali segnalibri e cronologia salvati nel browser.

6.1.3.

Identificare

le caratteristiche di una procedura di copie di sicurezza, quali

regolarità/frequenza, pianificazione, collocazione delle memorie di massa.

Vediamo

come va organizzata la procedura di backup affinché sia davvero efficace in

caso di perdita di dati.

Prima di

tutto, una copia di sicurezza deve essere sempre aggiornata, per cui occorre

stabilire, in base alla propria attività, se la copia deve essere quotidiana,

settimanale o mensile.

Per evitare

di dimenticarsi di effettuare copia di sicurezza dei propri dati, è possibile

impostare un programma di backup (ne esistono molti, alcuni gratuiti) in modo

che questa avvenga automaticamente a scadenze predefinite, preferibilmente in

momenti di inattività dell’utente.

E’ molto

importante, inoltre, la collocazione

della copia di sicurezza. Se la copia è conservata accanto alla postazione,

anch’essa corre il rischio di essere persa (furto, incendio ecc..). La copia va

riposta in un luogo sicuro, lontano dalla postazione di lavoro.

Da non

sottovalutare una recente possibilità che queste tecnologie offrono, ossia il Backup Online. E’ un servizio

informatico di cloud computing gestito attraverso un software che si installa

(solitamente) sul proprio computer e che effettua l'archiviazione dei file

attraverso connessione ad Internet sicura su un server remoto. Questo nuovo

strumento a disposizione degli utenti Internet prevede l'archiviazione di

qualsiasi tipo di dato in modo completamente automatico.

6.1.4.

Effettuare le copie di sicurezza

dei dati.

Ogni Sistema

Operativo offre la possibilità di creare dei backup dei propri dati.

In Windows 7 per aprire Backup

e ripristino, fare clic sul pulsante Start (Immagine del pulsante Start),

scegliere Pannello di controllo, far

clic su Sistema e manutenzione e

quindi su Backup e ripristino.

(Se non si è mai utilizzato Windows Backup, fare clic su Imposta backup ed eseguire le operazioni

indicate nella procedura guidata).

Se in precedenza è già stato eseguito un

backup, è possibile attendere l'esecuzione del backup programmato o creare una

copia di backup manualmente facendo clic su “Effettua backup”.

6.1.5.

Ripristinare e validare i dati

sottoposti a copia di sicurezza.

È possibile

ripristinare i file utilizzando la procedura guidata Ripristina file, che consente di ripristinare singoli file, più

file o tutti i file di un backup. È inoltre possibile ripristinare solo i

propri file oppure quelli di tutti gli utenti del computer.

6.2.

DISTRUZIONE SICURA

6.2.1.

Comprendere il motivo per eliminare

in modo permanente i dati dalle memorie di massa o dai dispositivi.

Quando non

servono più, è possibile eliminare i dati dalle memorie di massa dei

dispositivi o dai supporti di backup. Questo vale anche quando bisogna disfarsi

di un dispositivo o di una memoria.

6.2.2.

Distinguere tra cancellare i dati e

distruggerli in modo permanente.

E’

importante sapere che la semplice cancellazione di un file non garantisce la

sua completa rimozione. Intanto il Sistema Operativo alla cancellazione di un

file non fa altro che spostarlo e

non cancellarlo. Lo sposta in

un’area speciale del sistema operativo chiamata “Cestino”. Da qui è possibile

recuperare i file in qualsiasi momento. Ma anche con l’eliminazione

dei dati dal “Cestino” rimarranno sempre delle tracce attraverso le quali, con

programmi specifici, sarà possibile recuperare i dati cancellati (anche se

dipende dal tempo che passa dalla loro cancellazione al recupero).

6.2.3.

Identificare

i metodi più comuni per distruggere i dati in modo permanente, quali uso di

trita-documenti, distruzione di memorie di massa/dispositivi, smagnetizzazione,

uso di utilità per la cancellazione definitiva di dati.

Per

cancellare definitivamente i dati:

§

Per il

cartaceo è opportuno utilizzare un distruggi documenti che taglia i fogli a

striscioline o addirittura a coriandoli;

§

Le memorie

di massa da buttare vanno rese inutilizzabili attraverso apparecchi

smagnetizzatori;

§

Per le

memorie di massa che, invece, devono essere riutilizzate vanno utilizzati

appositi programmi come Securely File Shredder.

Si tratta

di un software totalmente gratuito ed utilizzabile su tutti i sistemi operativi

Windows (sia a 32-bit sia a 64-bit) che consente di eliminare singoli file o

intere cartelle in maniera definitiva andando a sovrascrivere bit casuali di

dati sui settori del disco che contengono tali elementi.

Il software

funziona in modo sicuro e risulta utilizzabile mediante una semplice ed

elegante interfaccia utente. Utilizzare Securely File Shredder è

semplicissimo: una volta avviato il software per potersene servire è infatti

sufficiente trascinare o selezionare il file o la cartella che si desidera

eliminare e il software farà il resto da sè!